本文档深入介绍了信封加密(Envelope Encryption)这一现代企业级数据保护技术的核心原理和安全优势。信封加密通过将数据加密密钥与主密钥分离的创新架构,实现了数据的端到端安全保护,被AWS、Google Cloud等主流云服务广泛采用。并展示Chaterm是如何运用这一技术构建零 信任安全架构,为用户的SSH密钥、服务器配置等敏感数据提供银行级别的安全保护。

为什么数据安全如此重要

在现代IT运维和开发工作中,SSH密钥、服务器密码、数据库连接信息等都是极其敏感的数字资产。这些信息一旦泄露,可能导致: 企业核心系统被入侵, 重要数据被窃取或勒索, 业务服务中断, 品牌声誉受损。传统的终端管理工具通常采用简单的密码加密或将数据明文存储在云端,这些方案都存在严重的安全隐患。即使采用了加密,如果密钥管理不当,依然可能被攻破。 因此,我们需要更加安全、可靠的数据保护技术来应对这些挑战。

什么是信封加密

信封加密(Envelope Encryption)是一种被AWS、Google Cloud、Microsoft Azure、阿里云等主流云服务商广泛采用的企业级加密技术。这个名字的由来很形象:就像将一封重要信件放入信封,然后将信封锁进保险箱一样,您的数据经过了双重保护。

技术背景

传统的加密方案面临一个困境:

- 对称加密(如AES):加密速度快,适合大量数据,但密钥分发困难

- 非对称加密(如RSA):密钥管理安全,但加密速度慢,不适合大数据量

信封加密巧妙地结合了两者的优点,避开了各自的缺点,成为现代云服务的标准加密方案。

核心原理详解

三层密钥保护体系

信封加密的核心是多层密钥隔离,像俄罗斯套娃一样层层保护:

- 数据密钥(DEK) - 直接加密您的数据,一次性使用后销毁

- 密钥加密密钥(KEK) - 保护数据密钥,在后端服务中处理

- 主密钥(Master Key) - 根密钥,托管在AWS KMS中

这种分层设计确保即使某一层被攻破,攻击者也无法获得您的数据。每层密钥都有独立的访问控制,实现了真正的纵深防御。

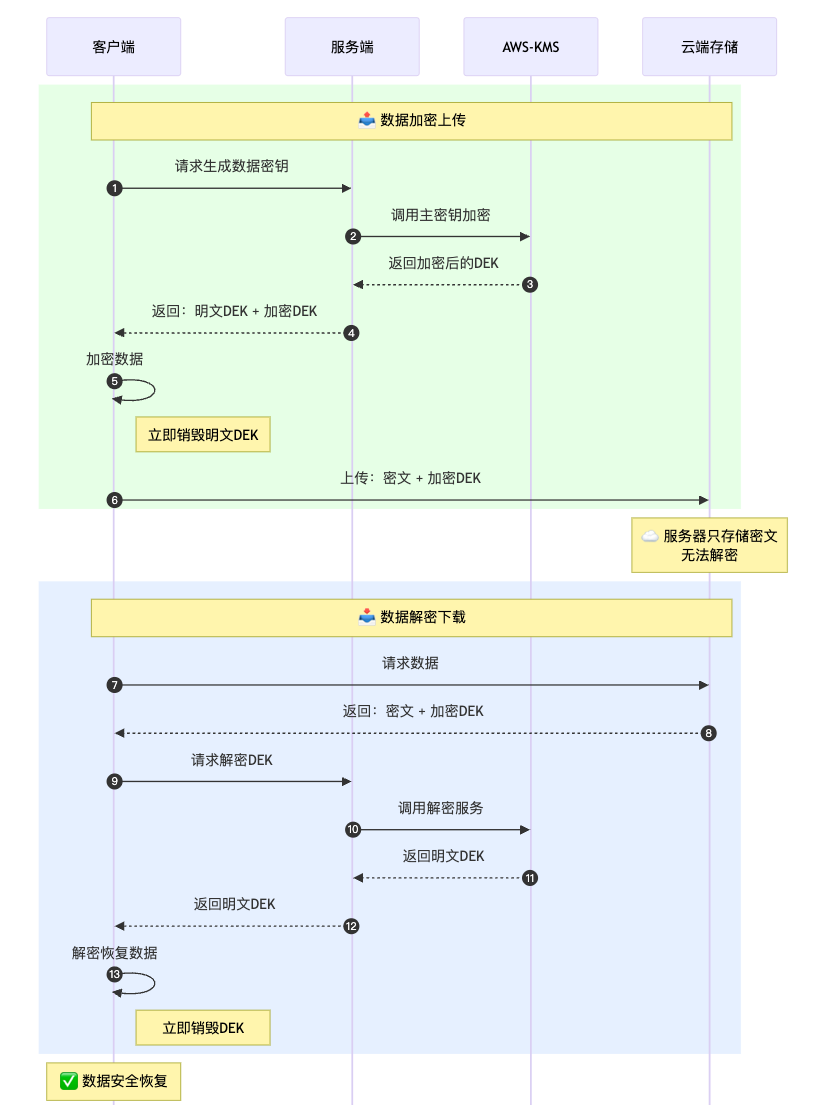

信封加密工作流程

关键安全点:

- 密钥分离:数据密钥(DEK)与主密钥分离,DEK仅在使用时短暂存在于内存

- 云端保护:主密钥由云服务商(如AWS)安全托管,企业级安全保障

- 零知识证明:云端服务器永远无法获得解密数据的能力

安全性深度分析

多重安全保障

安全防护体系建立在四个核心维度之上。在密码学安全层面,我们采用AES-256加密算法,即使动用全球所有计算机进行暴力破解也需要数十亿年时间,同时配合GCM模式提供数据机密性和完整性的双重保护,并使用密码学安全的随机数生成器确保密钥的不可预测性。在物理安全方面,主密钥完全托管在云服务商的安全基础设施中,享受通过多项国际安全认证的硬件级保护,包括防侧信道攻击的专业防护措施。访问控制机制通过多因素身份验证确保请求者身份的真实性,实施细粒度的权限管理,并对所有密钥操作进行完整的审计日志记录和实时监控。最后,前向保密性设计确保即使未来主密钥发生泄露,历史数据依然保持安全,这得益于每个会话都使用独立的数据密钥,以及定期的密钥轮换机制来限制潜在泄露的影响范围。

技术优势详解

性能优势

| 对比项 | 传统加密 | 信封加密 | 性能提升 |

|---|---|---|---|

| 大文件加密速度 | RSA直接加密:慢 | AES加密:快 | 100倍以上 |

| 密钥分发 | 需要安全通道 | 公钥体系 | 无需预共享 |

| 批量数据处理 | 逐个加密 | 并行处理 | 10倍提升 |

| 密钥存储成本 | 每份数据一个密钥 | 密钥复用 | 90%减少 |

安全性保证

在这个过程中,您的SSH私钥获得了多重保护:

- Chaterm无法读取:我们的服务器只能看到密文

- 黑客无法破解:没有主密钥无法解密

- 内部人员无法访问:主密钥由云服务商管理,Chaterm无法接触

- 您完全掌控:只有您的设备能请求解密

与其他加密方案对比

加密方案对比

| 对比维度 | 传统对称加密 | 端到端加密(E2EE) | 信封加密(Chaterm) |

|---|---|---|---|

| 密钥管理 | 需要安全传输密钥 | 设备间密钥交换 | 云端KMS自动管理 |

| 密钥存储 | 明文或简单加密 | 本地存储 | 硬件级安全托管 |

| 多设备同步 | 手动分发密钥 | 实现复杂 | 原生支持 |

| 密钥恢复 | 依赖备份 | 几乎不可能 | 安全恢复机制 |

| 企业管理 | 集中管理困难 | 难以审计 | 完整审计追踪 |

| 合规性 | 难以满足 | 部分场景适用 | 符合各类标准 |

| 可扩展性 | 密钥数量受限 | 设备数量限制 | 无限扩展 |

Chaterm 如何保护您的数据

系统安全架构

核心安全特性

- 信封加密:数据密钥加密数据,主密钥加密数据密钥,双重保护

- 零信任架构:服务端永远无法接触明文数据

- 双层密钥架构:Chaterm KMS负责密钥分发,AWS KMS负责主密钥托管

- 密钥隔离:密钥管理与数据存储物理分离,主密钥托管在AWS基础设施中

技术创新点

Chaterm在标准信封加密基础上进行了多项技术增强。首先,我们集成了零知识证明技术,能够在验证用户身份的同时完全不暴露密码信息,确保服务器无法获取任何明文数据。其次,采用分布式密钥生成机制,通过多方参与的方式生成密钥,有效避免了单点故障对整体安全性的影响。在前沿技术探索方面,我们正在预研同态加密技术,未来将支持在密文状态下直接进行计算操作,进一步提升数据隐私保护水平。最后,针对企业用户需求,我们提供了完善的密钥托管解决方案,既满足了合规性要求,又提供了可靠的灾难恢复机制。

安全保障措施

| 安全特性 | 说明 | 您的收益 |

|---|---|---|

| 信封加密 | 采用业界标准的信封加密技术 | 即使云端被攻破,数据依然安全 |

| 双层密钥架构 | Chaterm KMS分发密钥,AWS KMS托管主密钥 | 职责分离,主密钥完全托管在AWS |

| 零知识架构 | Chaterm服务器无法解密您的数据 | 完全的数据隐私保护 |

| 密钥轮换 | 定期自动更新加密密钥 | 限制单个密钥泄露的影响范围 |

用户体验与安全的完美平衡

透明的安全保护

使用Chaterm时,所有的加密操作都在后台自动完成:

- 无感知加密 - 您正常使用终端功能,系统自动加密所有敏感数据

- 快速同步 - 加密不会影响同步速度,毫秒级响应

- 离线可用 - 本地缓存确保断网时也能正常工作

- 多设备支持 - 在任何设备上都能安全访问您的配置

适用场景

Chaterm的信封加密技术特别适合以下场景:

个人开发者

- 在家庭和办公室电脑间同步SSH配置

- 保护个人服务器和云服务的访问凭证

- 防止笔记本丢失导致的密钥泄露

运维团队

- 团队成员安全共享服务器访问权限

- 集中管理但分散控制的密钥体系

- 满足安全审计和合规要求

常见问题

Q: 如果Chaterm的服务器被攻击了,我的数据安全吗?

A: 安全的。由于采用信封加密,服务器上只存储加密后的数据,且无法访问解密密钥。即使服务器被完全控制,攻击者也无法解密您的数据。

Q: 如果我忘记了账户主密码怎么办?

A: 出于安全考虑,我们无法帮您恢复密码。建议使用密码管理器妥善保管,或通过邮箱、第三方登录后,进行用户密码恢复操作。

Q: 信封加密会影响性能吗?

A: 几乎没有影响。现代加密算法经过高度优化,加密/解密操作在毫秒级完成。

Q: Chaterm员工能看到我的数据吗?

A: 不能。采用零知识架构,所有数据在您的设备上加密,我们只能看到无意义的密文。

了解更多

想深入了解信封加密技术?推荐以下资源: